- 内网认证准入,深深信服

XX集团,拥有30年织造经验,加上强大的研发和织造能力,其产品范围涵盖了粘扣带、射出钩、竹炭纤维、环保纱、织带、鞋带、松紧带及反光材料的专业领域。

持续多元化发展的同时,更将触及深入成品加工的研发制造。

持续多元化发展的同时,更将触及深入成品加工的研发制造。

【项目区域】:东莞市沙田镇

【项目背景】:

客户为一家上市公司,根据最新IT审计要求,需要对外发邮件内容及附件做审计,同时针对内网做安全准入机制。

【项目内容】:内网安全、外网审计【项目难度】:★★★★★

【项目实施】:内网准入→外部审计→审计

2019 年上半年,我国持续推进网络安全法律法规体系建设,完善网络安全管理体制机制,不断加强互联网网络安全监测和治理,构建互联网发展安全基础,构筑网民安全上网环境。2019 年上半年,我国基础网络运行总体平稳,未发生较大规模以上网络安全事件。但数据泄露事件及风险、有组织的分布式拒绝服务攻击干扰我国重要网站正常运行、鱼叉钓鱼邮件攻击事件频发,多个高危漏洞被曝出,我国网络空间仍面临诸多风险与挑战。

《2019年上半年我国互联网网络安全态势》

一、项目需求

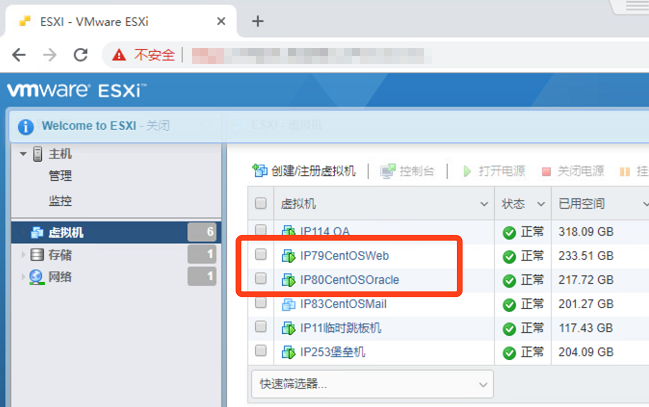

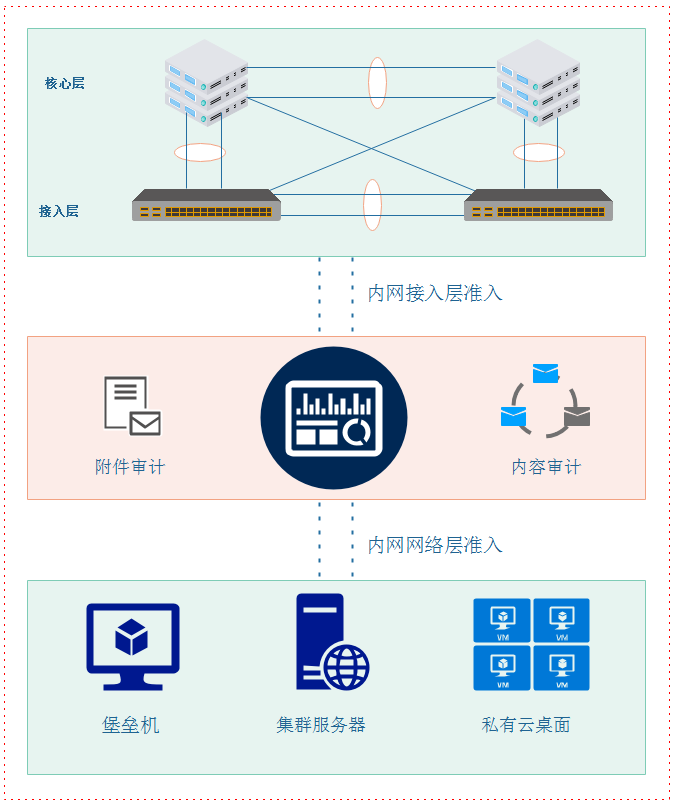

根据客户的需求以及现有的网络架构,我们简化拓扑,明确思路,如下列拓扑:

1.内网准入,所有终端接入后可获取到对应业务网段的网络;

2.行为准入,通过深信服的AC管理内网行为,结合信息化制度定制规则。

1.内网准入,所有终端接入后可获取到对应业务网段的网络;

2.行为准入,通过深信服的AC管理内网行为,结合信息化制度定制规则。

图一、网络架构图

二、设计原则

根据客户的要求,我们将设计原则依据技术原理整理如下:

1.VLAN子网划分

2.端口镜像技术

3.802.1x认证

4.Windows AD域控

1.VLAN子网划分

2.端口镜像技术

3.802.1x认证

4.Windows AD域控

三、实施一览

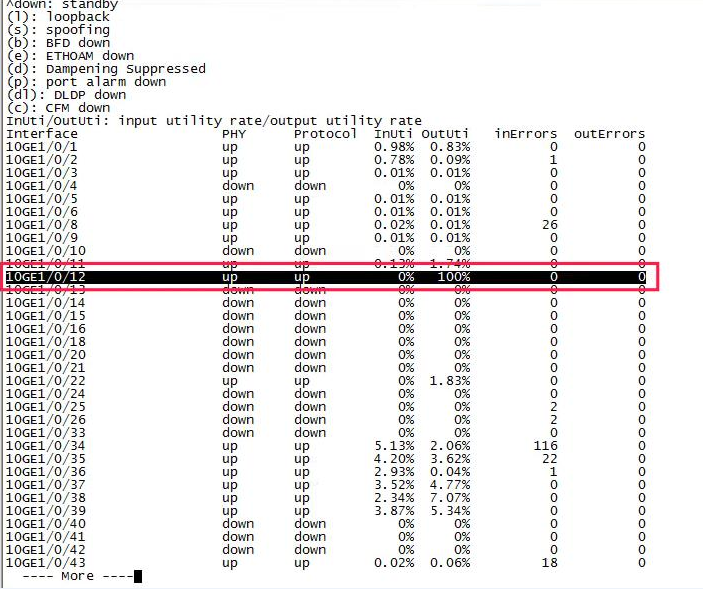

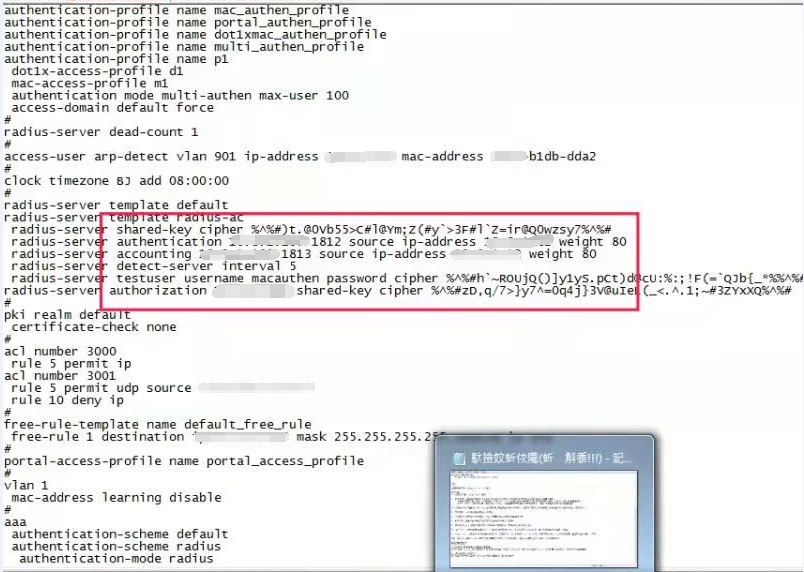

在初步洽谈项目需求时候,没有拿到客户实际网络拓扑,未了解客户实际网络架构的健康度信息。当进入核心交换机display配置时,又发现做了许多链接聚合以及堆叠设置。并且,核心层次网络设备与汇聚交换机的物理接口速率基本都是达到了10G,对于旁路的AC对接速率,打心底上,我们有些担忧。

1.镜像口设置信息

#interface Eth-Trunk10port-mirroring to observe-port 1 inboundport-mirroring to observe-port 1 outbound#interface Eth-Trunk11port-mirroring to observe-port 1 inboundport-mirroring to observe-port 1 outbound#interface Eth-Trunk12port-mirroring to observe-port 1 inboundport-mirroring to observe-port 1 outbound#interface Eth-Trunk13port-mirroring to observe-port 1 inboundport-mirroring to observe-port 1 outbound#

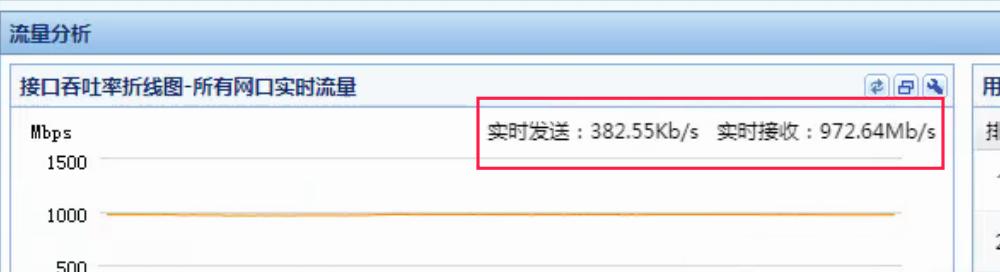

2.镜像口速度满载问题

旁挂AC无法通过策略对感兴趣流放行,也就意味着”来者不拒“,这种情况会导致行为管理设备的接口速率满载。

旁挂AC无法通过策略对感兴趣流放行,也就意味着”来者不拒“,这种情况会导致行为管理设备的接口速率满载。

图三、AC口速率峰值

图四、交换机镜像口速率(自协商1000M)

好在,我们通过在行为管理设备做”端口镜像组“的方式,实现将行为管理设备与核心交换机的传输链路通道“扩容”。

3.调试验证

接入层调试802.1x认证,对接到AC管控中心。

图五、交换机802.1x配置

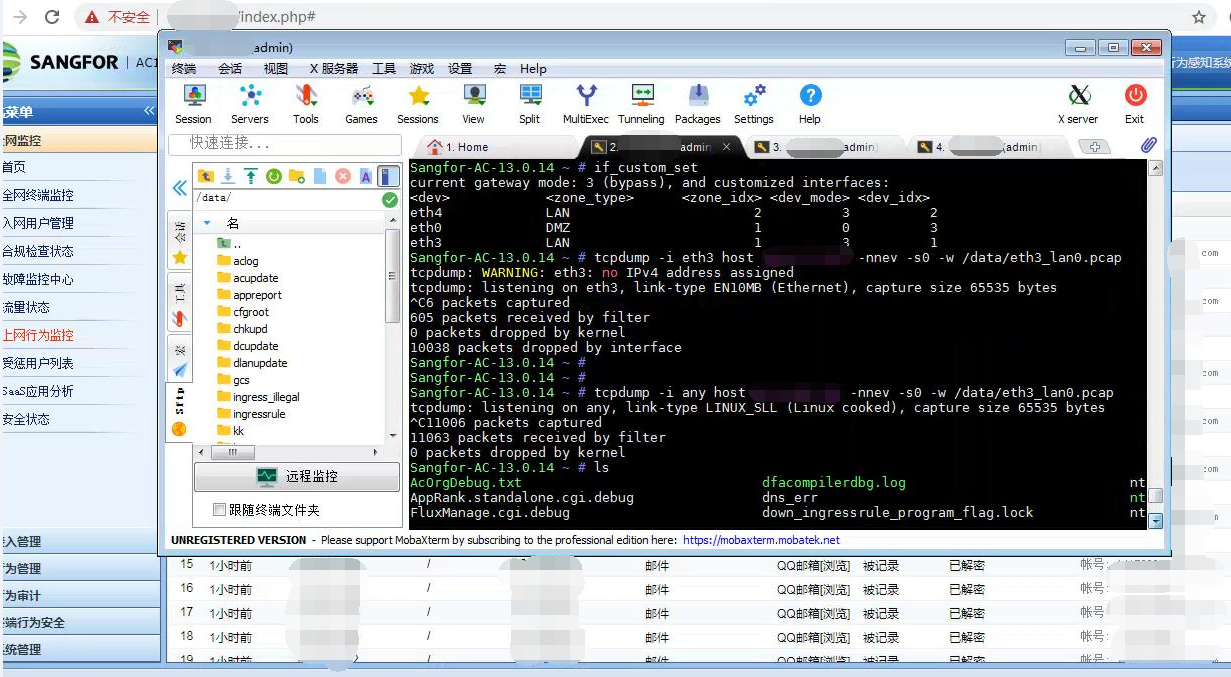

通过SSH深信服协议抓包验证数据流匹配情况。

图六、深信服抓包图

通过客户端登陆验证

图七、客户端验证测试图

01_网络拓扑图

02_验收测试报告

03_设备配置备份

02_验收测试报告

03_设备配置备份

【项目小结】:

涉及多方集成的架构项目,不仅要对客户的IT环境深入了解,还要对客户IT业务了解,方能按需调试。生产环境中,项目测试时,行为管理作为镜像口,对于客户的业务毫无影响。当牵涉到业务部门时,将非关键业务部门分开,定位接入层做准入,可最大程度上保障测试的可行性和功能的可靠性。